JWT优点

- 体积小,传输速度更快 多样化的传输方式,

- 可以通过URL传输、POST传输、请求头Header传输(常用)

- 简单方便,载荷包含有关用户的所有必需信息,服务端拿到jwt后无需再次查询数据库校验token可用性,避免了多次查询数据库。

- 在分布式系统中,很好地解决了单点登录问题

- 很方便的解决了跨域授权问题,因为跨域无法共享cookie

整合步骤

1.导入依赖

<!-- 引入jwt-->

<dependency>

<groupId>com.auth0</groupId>

<artifactId>java-jwt</artifactId>

<version>3.8.2</version>

</dependency>2.添加配置

添加User

@Data

@AllArgsConstructor

public class User {

private Integer id;

private String username;

private String name;

private String password;

}新建jwt工具类

Jwt工具类进行token的生成和认证

public class JWTUtil {

//设置密钥

private static final String SECRET="my_secret";

//设置过期时间,单位为秒

private static final long EXPIRATION=1800L;

//生成用户token,设置token超时时间

public static String createToken(User user){

//过期时间

Date expireDate=new Date(System.currentTimeMillis()+EXPIRATION*1000);

Map<String,Object> map=new HashMap<>();

map.put("alg","HS256");

map.put("typ","JWT");

String token= JWT.create()

.withHeader(map)//添加头部

//将基本信息放到claims里面,也就是payLoad,claim都是私有的声明,还设置了预定义的声明

.withClaim("id",user.getId())

.withClaim("username",user.getUsername())

.withClaim("name",user.getName())

.withExpiresAt(expireDate)//设置超时时间

.withIssuedAt(new Date())//签发时间

.sign(Algorithm.HMAC256(SECRET));//secret加密

return token;

}

//校验并解析token

public static Map<String, Claim> verifyToken(String token){

DecodedJWT jwt=null;

try {

JWTVerifier verifier=JWT.require(Algorithm.HMAC256(SECRET)).build();

jwt =verifier.verify(token);

/*

* 验证token是否过期

if (jwt.getExpiresAt().before(new Date())){

System.out.println("token 过期了");

}

* 其实不验证也可以,因为在执行verify的方法的时候,已经进行判断token有没有过期了,如果过期了,会抛出com.auth0.jwt.exceptions.TokenExpiredException异常

* */

}catch (Exception e){

System.out.println("token解码异常");

return null;

}

return jwt.getClaims();

}

}4、jwtFilter

JWT过滤器中进行token的校验和判断,,token不合法直接返回,合法则解密数据并把数据放到request中供后续使用。

为了使过滤器生效,需要在启动类添加注解@ServletComponentScan(basePackages = “com.example.springbootjwt.filter”)。

过滤器是通过实现Filter接口,注意@WebFilter相当于xml配置,但是需要在启动类上注解

@ServletComponentScan,将JwtFilter加入到spring容器中。

在JwtFilter类上注解@component或@configuration会导致@WebFilter失效从而拦截所有请求

@Slf4j

@WebFilter(filterName = "JwtFilter", urlPatterns = "/secure/*")//所有在secure路径下的请求都要进行过滤

public class JwtFilter implements Filter {

@Override

public void init(FilterConfig filterConfig) throws ServletException {

}

@Override

public void doFilter(ServletRequest req, ServletResponse res, FilterChain chain) throws IOException, ServletException {

final HttpServletRequest request = (HttpServletRequest) req;

final HttpServletResponse response = (HttpServletResponse) res;

response.setCharacterEncoding("UTF-8");

//获取 header里的token

final String token = request.getHeader("authorization");

if ("OPTIONS".equals(request.getMethod())) {

response.setStatus(HttpServletResponse.SC_OK);

chain.doFilter(request, response);

}

// Except OPTIONS, other request should be checked by JWT

else {

if (token == null) {

response.getWriter().write("没有token!");

return;

}

Map<String, Claim> userData = JWTUtil.verifyToken(token);

if (userData == null) {

response.getWriter().write("token不合法!");

return;

}

Integer id = userData.get("id").asInt();

String name = userData.get("name").asString();

String userName = userData.get("username").asString();

//拦截器 拿到用户信息,放到request中

request.setAttribute("id", id);

request.setAttribute("name", name);

request.setAttribute("userName", userName);

chain.doFilter(req, res);

}

}

@Override

public void destroy() {

}

}5、登录controller

登录Controller进行登录操作,登录成功后生产token并返回。

@RestController

public class LoginController {

static Map<Integer, User> userMap = new HashMap<>();

static {

//模拟数据库

User user1 = new User(1, "zhangsan", "张三", "123456");

userMap.put(1, user1);

User user2 = new User(2, "lisi", "李四", "123123");

userMap.put(2, user2);

}

/**

* 模拟用户 登录

*/

@RequestMapping("/login")

public String login(User user) {

for (User dbUser : userMap.values()) {

if (dbUser.getUsername().equals(user.getUsername()) && dbUser.getPassword().equals(user.getPassword())) {

System.out.println("登录成功!生成token!");

String token = JWTUtil.createToken(dbUser);

return token;

}

}

return "";

}

}SecureController

SecureController中的请求会被JWT过滤器拦截,合法后才能访问。

@RestController

public class SecureController {

/**

* 查询 用户信息,登录后才能访问

*/

@RequestMapping("/secure/getUserInfo")

//这里的request是从filter获取回来的,我们请求这个路径的时候要在header带上token

public String login(HttpServletRequest request) {

Integer id = (Integer) request.getAttribute("id");

String name = request.getAttribute("name").toString();

String userName = request.getAttribute("userName").toString();

return "当前用户信息id=" + id + ",name=" + name + ",userName=" + userName;

}

}6、测试

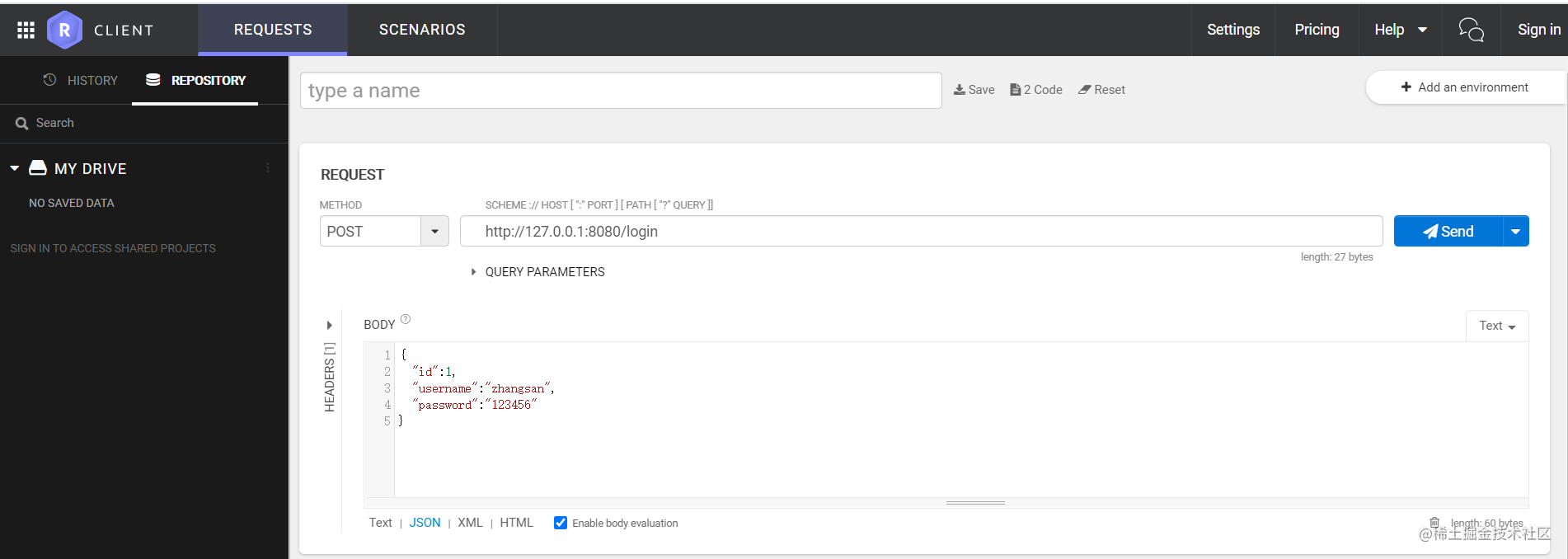

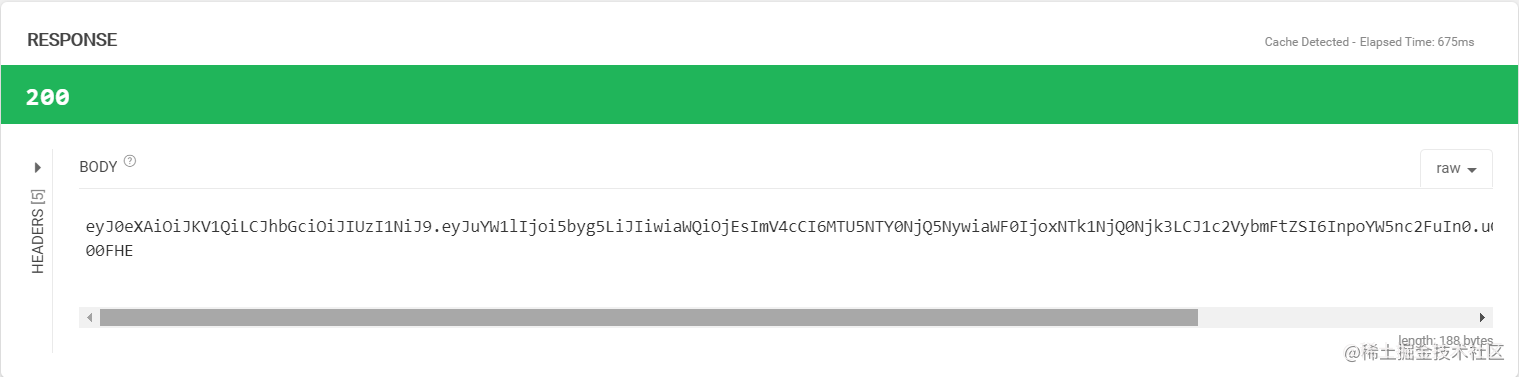

这里我们使用restlet client进行请求

请求token

获取到的token

评论已关闭